Recientemente se está utilizando WhatsApp en una campaña para distribuir malware mediante el envio de mensajes falsos que simulan ser un mensaje de voz:

Como podéis comprobar a continuación los orígenes son múltiples y muy probablemente correspondan a servidores comprometidos que se están siendo utilizados para el envío masivo de estos mensajes de spam:

Casi todas (por no decir todas) las IPs orígen sirven un servidor web Apache. Eso y que las cuentas sean impersonales tipo nobody o www-data demuestran la casi certeza de que los atacantes se han aprovechado previamente de alguna vulnerabilidad crítica para comprometer los servidores y utilizarlos para sus intereses.

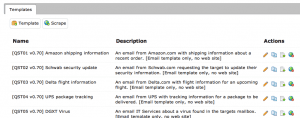

Luego los enlaces en los mensajes falsos en Whatsapp pertenecen en su mayoría aAsprox, una botnet que normalmente está relacionada con múltiples scams y phising que se basa en la explotación de inyecciones SQL para la distribución de malware:

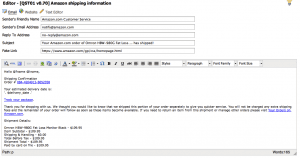

Los sitios de estos enlaces mostrarán un engañoso error 404 (página no encontrada) pero realmente comprobarán el agente de usuario del navegador de sus víctimas (e incluso puede que también su IP) para redirigirlo a un sitio u otro.

Por ejemplo si es un agente de IE descargará un archivo malicioso VoiceMail.exe (packeado con UPX) que parece ser el troyano Kuluoz o Symmi y si es de Android descargará un apk que simula ser un antivirus falso...

Así que tengan cuidado y compartan más datos de sus análisis :)

Fuentes:

Malware distribution campaign using fake WhatsApp voicemail notifications

WhatsApp sufre un ataque de 'malware' que infecta a los teléfonos mediante un link

New Voicemail Notification - WhatsApp - Malware

Fake AV Malware Hits the Android

Como podéis comprobar a continuación los orígenes son múltiples y muy probablemente correspondan a servidores comprometidos que se están siendo utilizados para el envío masivo de estos mensajes de spam:

Received: from h1888414.stratoserver.net [81.169.165.113]

X-Envelope-From: service @trike-info.de

From: "WhatsApp Messaging Service" <service @trike-info.de>

Subject: Voice Message Notification

Received: from vps.idasol.net [209.217.244.15]

X-Envelope-From: nobody @vps.idasol.net

From: "WhatsApp Messaging Service" <service @kenyapages.com>

Subject: 4 New Voicemail(s)

Received: from mail.bmvo-capnet.com [193.34.130.32]

X-Envelope-From: anonymous @mail.bmvo-capnet.com

From: "WhatsApp Messaging Service" <service @hearingvoices.com>

Subject: 6 New Voicemail(s)Casi todas (por no decir todas) las IPs orígen sirven un servidor web Apache. Eso y que las cuentas sean impersonales tipo nobody o www-data demuestran la casi certeza de que los atacantes se han aprovechado previamente de alguna vulnerabilidad crítica para comprometer los servidores y utilizarlos para sus intereses.

Luego los enlaces en los mensajes falsos en Whatsapp pertenecen en su mayoría aAsprox, una botnet que normalmente está relacionada con múltiples scams y phising que se basa en la explotación de inyecciones SQL para la distribución de malware:

barkat.com.ua /info.php? message=LAkjJhVxIbZruiP71L9HIbGl2xcI1k2H5vMAkEa/Z24=

stonehouse.by /info.php? message=YKRP6j7lHSfjbvedLHNCf9W1kMkiW4CsYeH8JnFHulY=

kluehe.de /info.php? message=J6dm9yvQhcVxDFpXn40+aw0VYYn13DXPC4C4Ghmzfx8=

parket-master.ru /info.php? message=lGsX0Ys0kuQPu4YrKym147tOWxb5aWnIu9ZM7e/zLhM=

nazike.com /info.php? message=SYtGJ5oNy2rl4At/LYgg+2OXfWxPjqG2KZKETZurt68=

goldnart.ru /info.php? message=c9sqOcvppvyXKBcXz6KsX/V/pO6MPLB5FKtlW3iARJ0=

coffsdentalcentre.com.au /info.php? message=HzXVDL8/raWrm8RlgBp1x9a...

computing4schools.co.uk /info.php? message=Nr1J0+CwJoi/7eMkMbvx7cx...

rus-futbolka.ru /info.php? message=x36QDqmKlpQNKCF/3T+9h06yFSEHf...

therabrands.com /app.php? message=CadswzZ11nasLkLwQNVHFYdIQA....

personalcarephysio.ca /app.php? message=pv3O3/1OFQ80uRHaSRq8d8....Los sitios de estos enlaces mostrarán un engañoso error 404 (página no encontrada) pero realmente comprobarán el agente de usuario del navegador de sus víctimas (e incluso puede que también su IP) para redirigirlo a un sitio u otro.

Por ejemplo si es un agente de IE descargará un archivo malicioso VoiceMail.exe (packeado con UPX) que parece ser el troyano Kuluoz o Symmi y si es de Android descargará un apk que simula ser un antivirus falso...

Así que tengan cuidado y compartan más datos de sus análisis :)

Fuentes:

Malware distribution campaign using fake WhatsApp voicemail notifications

WhatsApp sufre un ataque de 'malware' que infecta a los teléfonos mediante un link

New Voicemail Notification - WhatsApp - Malware

Fake AV Malware Hits the Android